Crea tu propia VPN para saltar la restricción de ubicación de VPN.

OpenVPN en PFSENSE.

¿Cómo configurar VPN con OpenVPN en pfSense?

Consideraciones a tener

en cuenta:

IP dinámica, No-IP

Instalación paquete openvpn-client-export.

Creación de certificados.

Creación Servidor VPN con

OpenVPN

Creación de Usuarios

Creación Reglas en

Firewall

VPN Userclient

Conexión de Cliente en

Dashboard

Tips

¿Cómo configurar VPN con OpenVPN en pfSense?

Consideraciones a tener en cuenta:

·

Tener IP fija o bien dinámica con nombre DDNS,

No-IP u otro servicio.

·

En caso de utilizar pfSense por detrás de

Router, tener NAT a este último.

· Para “saltar” la restricción de ubicación para

servicios Streaming como por ejemplo Netflix. Importante habilitar a la hora de crear el servidor VPN.

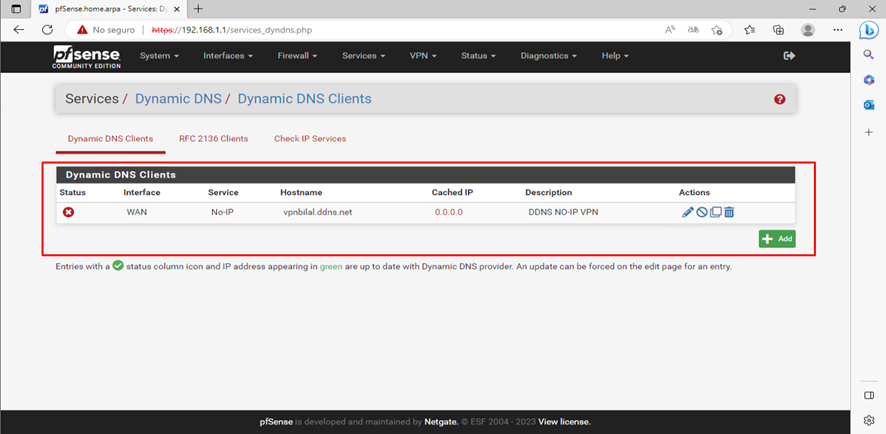

IP dinámica, No-IP

Primero

paso, IP pública o bien servicio DNS, por ejemplo, No-Ip. Para este último

caso, podemos configurar este servicio en pfsense o bien en otro

equipo/servidor de la misma Red, para así se vaya actualizando nuestra IP

dinámica con nombre DDNS.

Para

ello vamos a Services -> Dynamic DNS

Rellenamos los datos de nuestra

cuenta y No-IP y nombre de ddns escogido.

Esta ilustración siguiente

corresponde a nombre DDNS en mi cuenta No-IP.

Agregamos los datos de nuestra

cuenta No-IP o bien el servicio escogido y guardamos los cambios.

Nos aparecerá algo como la

ilustración anterior. El proceso de “status” tarda un poco, hasta que se

refresquen los DNS.

Una vez realizado, ya podemos usar nuestro nombre ddns en vez de IP dinámica.

Instalación paquete openvpn-client-export.

Este componente es muy importante, ya que será necesario

para podemos descargar los instaladores y/o los ficheros configuración .OVPN y

los certificados posteriormente.

Vamos a System -> Package Manager

Seleccionamos el paquete (plugin)

openvpn-client-export y lo instalamos.

Install y confirm.

Paquete instalado.

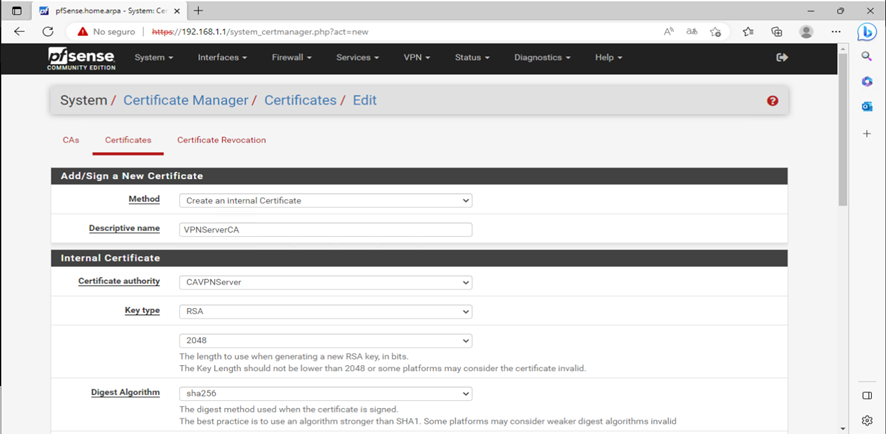

Creación de certificados.

Debemos crear el certificado del Servidor VPN y de la

entidad certificadora.

Certificado CA

System -> Cert Manager

En Cas, le damos a +Add

Le ponemos un nombre en

Descriptive name, y escoger la opción

Create an internal Certificate Authority en Method.

El resto de los valores los

dejamos por defecto.

Y le damos a Save.

Certficates

Ahora vamos a crear el

Certificado.

Certificates -> +Add/Sign

Igual en el caso anterior, le

damos un nombre, escogemos el certificado anteriormente creado; CAVPServer en Certificate

Authority. El resto de los valores por defecto, excepto Certificate Attributes.

En certificate Attributes,

seleccionamos el tipo y agregamos el nombre de FQDN or Hostname.

Le damos a Save.

Listo, ya tenemos nuestros

certificados para el Servidor VPN con OpenVPN en pfSense.

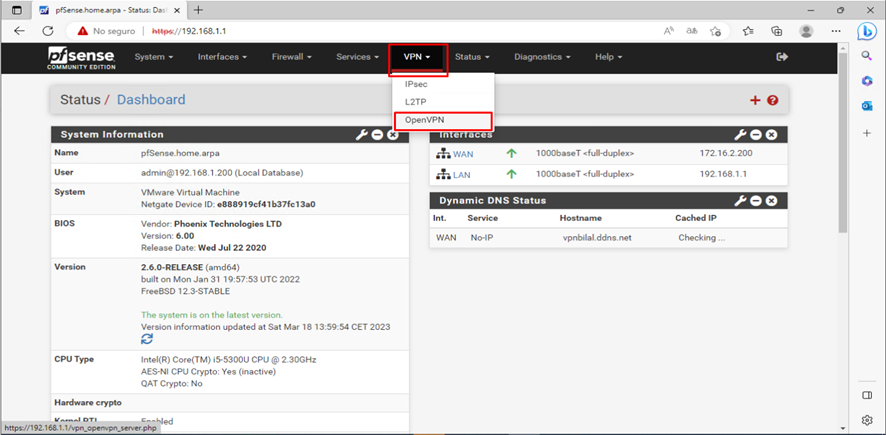

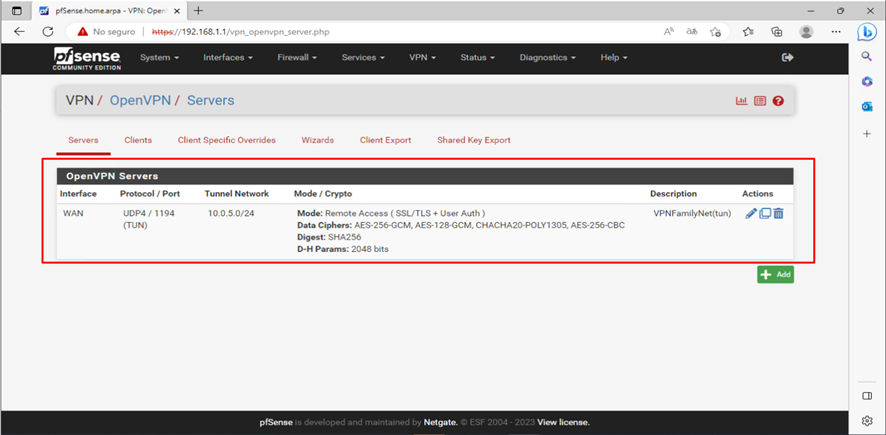

Creación Servidor VPN con OpenVPN

Vamos a VPN -> OpenVPN

En Servers, le damos a +Add

Ponemos un nombre a nuestro

Servidor, seleccionamos el modo de autenticación.

Aquí la interfaz WAN y el puerto.

Importante; ha de ser el mismo puerto abierto en nuestro router principal, al

cual hemos hecho el NAT. Después seleccionamos nuestro CA y el Certificado del

Servidor.

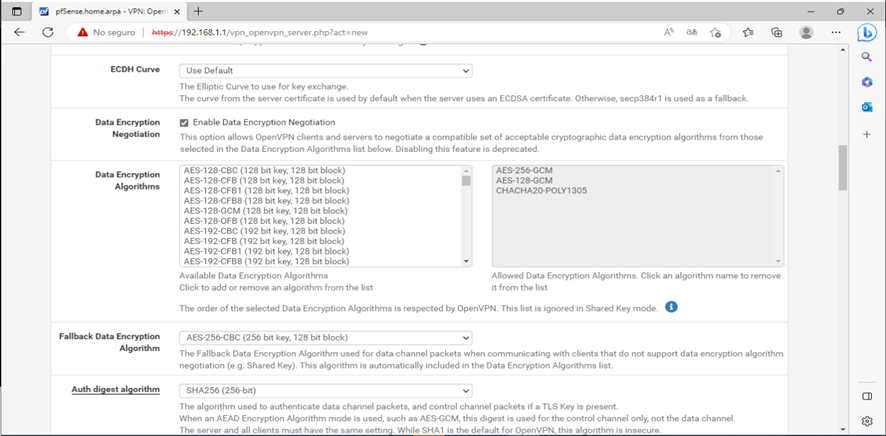

Estos valores de encriptación los

dejamos por defecto.

Aquí, primero, la Red que van a tener los clientes que se conecten con a través de la VPN, IPv4 Tunnel Network.

Después y muy importante

habilitar el check siguiente, de esta manera los clientes tendrán la Gateway principal,

es decir, que una vez conectados a nuestra VPN, su IP pública (ubicación) será

la del Servidor VPN (nuestra).

En Active 0, así la conexión no

se termina después de varios reintentos.

Añadimos otra ruta, en caso de

que queramos que los clientes lleguen a nuestra Red una vez conectados por VPN.

Guardamos los cambios, ->

Save.

Y ya tenemos nuestro Servidor VPN

con OpenVPN listo.

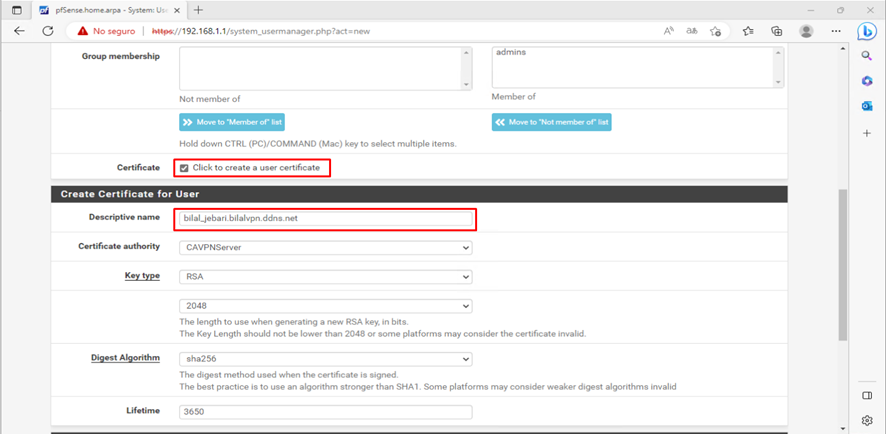

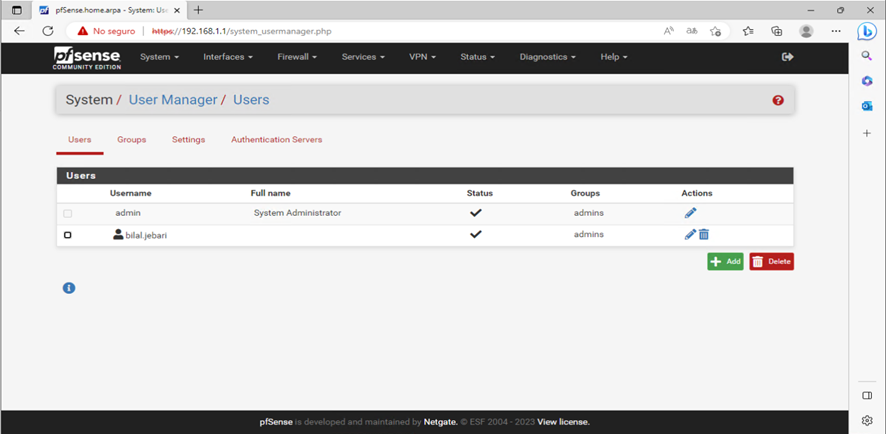

Creación de Usuarios

Vamos a crear un usuario, el cual

se va a poder conectar vía VPN. En este caso también le damos permisos de

Administrador, aunque no es necesario para que pueda conectarse por VPN.

System -> User Manager

Ponemos el Username y Password. A

este usuario le agregamos al Grpup Admins, también le generamos un certificado.

Guardamos los cambios y ya

tenemos nuestro usuario creado.

Creación Reglas en Firewall

Para que funcione el tráfico en

nuestra Red VPN, debemos habilitar/permitir el tráfico en nuestra Red, para

debemos añadir la siguiente regla en el Firewall.

Firewall -> Rules -> OpenVPN

Aquí le damos a Add

Y creamos la regla según la

ilustración.

Permitir el tráfico por la

interfaz OpenVPN de cualquier protocolo.

Guardamos y aplicamos los

cambios.

Una vez hecho esto, ya podemos instalar los clientes VPN y facilitarles el fichero .OVPN o bien el Instalador.

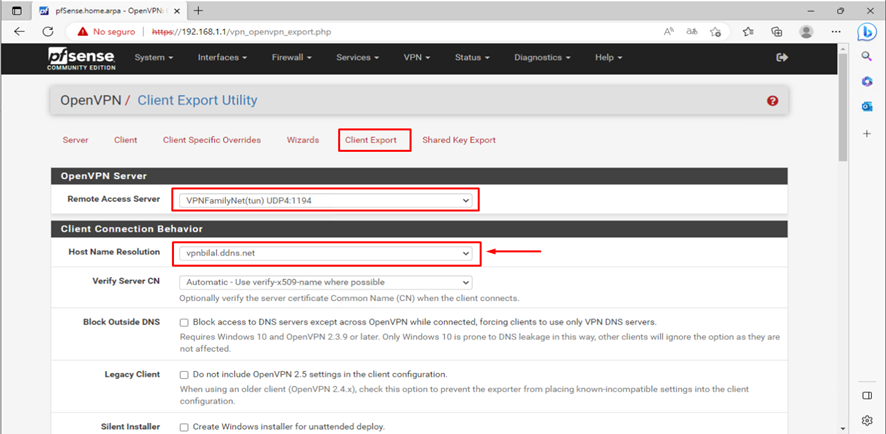

VPN Userclient

Vamos a descargar los instaldores VPN para que los usuario

puedan instarlo en sus equipos y dispositivos y conectarse a nuestra VPN.

VPN -> OpenVPN -> Client

Export

Escogemos el servidor VPN. En

name resolution, podemos poner la IP pública o bien el nombre DNS.

Después guardamos los cambios, en

Save as Default

En la ilustración siguiente,

podemos descargar los instaladores o bien el ficho de configuración .OVPN.

En este caso he descargado

varios; el fichero zip que contiene el .OVPN y los certificados. Por otro lado

el fichero .OVPN para los smartphone o smartTV y por último el instalador para

Windows.

Conexión de Cliente en Dashboard

Un vez instalados y/o configurada

la conexión VPN en el cliente, desde la pantalla principal, en Dashboard,

podemos ver las conexiones establecidas. En este caso es el usuario creado

anteriormente.

Tips

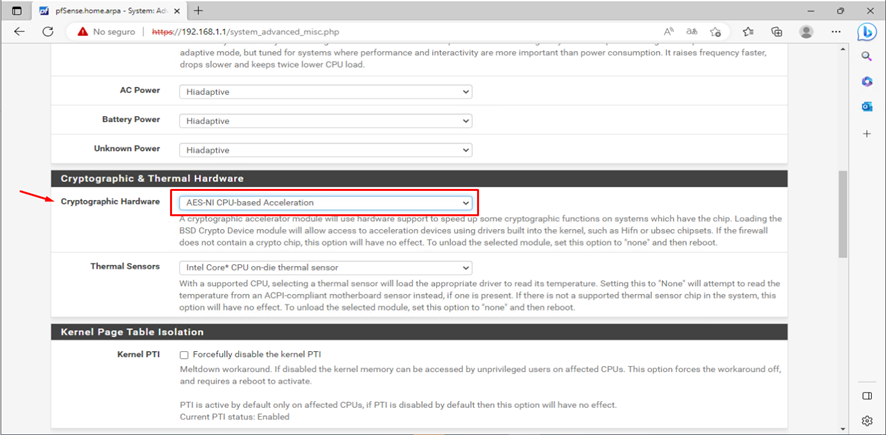

Habilitar aceleración hardware en CPU. AES-NI CPU Aceleration Hardware.

Ver el proceso de instalación y configuración en Youtube.

Comentarios

Publicar un comentario